Votre plus grande vulnérabilité n’est pas votre pare-feu, mais la porte que votre employé vient de tenir ouverte par politesse.

- Les failles humaines (courtoisie, confiance aveugle) sont infiniment plus faciles et moins coûteuses à exploiter que les failles techniques.

- Les angles morts architecturaux (faux plafonds, issues de secours) offrent des autoroutes cachées aux intrus, rendant vos portes blindées inutiles.

Recommandation : Cessez de présumer, commencez à tester. Un audit offensif est le seul moyen de confronter la réalité de votre « théâtre de la sécurité ».

Vous êtes à la tête d’une entreprise au Québec. Vous avez investi dans un système de contrôle d’accès par carte, des caméras de surveillance et peut-être même une alarme. Vos locaux sont sécurisés, n’est-ce pas ? Vous regardez vos employés badger à l’entrée et vous vous sentez rassuré. C’est précisément ce sentiment de sécurité qui est votre plus grande faiblesse. Un attaquant expérimenté ne voit pas vos serrures ou vos caméras. Il voit vos employés, votre culture de la politesse, l’agencement de vos bureaux et la confiance que vous placez dans un simple morceau de plastique.

La sécurité physique est souvent réduite à une discussion technique sur les pare-feux et les technologies de surveillance. On parle de cryptage, de détection de mouvement, de portes blindées. C’est ce que j’appelle le « théâtre de la sécurité » : des mesures visibles et rassurantes qui créent une illusion de contrôle. Mais si la véritable clé n’était pas dans la robustesse de vos murs, mais dans la fragilité des habitudes humaines et des angles morts architecturaux que vous refusez de voir ?

Cet article n’est pas une liste de gadgets à acheter. C’est un miroir. Un miroir que vous tend un « Red Teamer », un auditeur offensif dont le métier est de penser comme un criminel pour s’introduire chez vous. Nous allons déconstruire, point par point, les certitudes qui endorment votre vigilance. Nous explorerons comment la courtoisie devient une faille, comment votre architecture vous trahit et pourquoi vos employés, malgré leur bonne volonté, sont la porte d’entrée la plus large de votre organisation. Préparez-vous à voir vos bureaux d’un œil nouveau, l’œil de celui qui cherche à y entrer.

Cet exposé va décortiquer les points de défaillance les plus courants et pourtant les plus ignorés de la sécurité physique en entreprise. Le sommaire ci-dessous vous guidera à travers les failles les plus critiques que nous rencontrons sur le terrain.

Sommaire : Déconstruire les mythes de la sécurité de vos locaux

- Pourquoi tenir la porte par politesse est la faille de sécurité numéro 1 ?

- Comment un faux plafond permet de contourner votre porte blindée ?

- Registre papier ou tablette : lequel expose les données de vos visiteurs à tout le monde ?

- L’erreur de ne jamais tester la vigilance de votre propre équipe de sécurité

- Quand réparer quoi : classer vos vulnérabilités par ordre de criticité réelle

- Quand le pirate vous appelle au téléphone : les techniques de manipulation vocale

- Pourquoi cadenasser les issues de secours pour éviter le vol est un crime criminel ?

- Pourquoi vos employés sont-ils la plus grande faille de sécurité de votre entreprise ?

Pourquoi tenir la porte par politesse est la faille de sécurité numéro 1 ?

Le geste est anodin, presque un réflexe social au Québec. Un collègue arrive, les bras chargés, et vous lui tenez la porte. Un livreur pressé vous suit de près, vous lui souriez et le laissez passer. Vous venez de commettre l’erreur de sécurité la plus fondamentale et la plus exploitée : le « tailgating », ou talonnage. C’est ce que j’appelle la courtoisie-passoire. Votre badge à 50$ vient d’être rendu obsolète par un sourire et un « merci ». Un attaquant n’a pas besoin de pirater votre système ; il lui suffit de compter sur la gentillesse de vos employés.

Cette vulnérabilité humaine est la pierre angulaire de l’ingénierie sociale. Pourquoi s’embêter à cloner une carte d’accès quand on peut simplement se déguiser en technicien Vidéotron, prendre un air affairé et attendre que quelqu’un vous ouvre ? Dans la majorité de nos tests d’intrusion, cette technique simple nous donne un accès quasi total aux locaux en moins de cinq minutes. Le problème est que refuser l’accès à quelqu’un est perçu comme impoli, voire conflictuel. Vos employés ne sont pas formés pour être des agents de sécurité, ils sont formés pour être collaboratifs et serviables. Un pirate le sait et en abuse sans vergogne.

Le contexte actuel rend cette faille encore plus critique. Selon un sondage récent, les attaques sont en hausse constante, et pourtant la sensibilisation à ces techniques humaines reste faible. Les Commissionnaires du Québec le confirment : leurs simulations d’accès non autorisé révèlent systématiquement que la vulnérabilité des employés à l’ingénierie sociale est le maillon faible. Ils ne testent pas seulement vos serrures, mais la réaction de votre personnel face à un inconnu qui demande poliment de l’aide pour entrer.

L’enjeu n’est pas de transformer vos employés en agents méfiants, mais de leur donner les outils pour refuser poliment et rediriger systématiquement tout visiteur imprévu vers l’accueil. Sans cette compétence de base, votre système de contrôle d’accès n’est qu’un coûteux placebo.

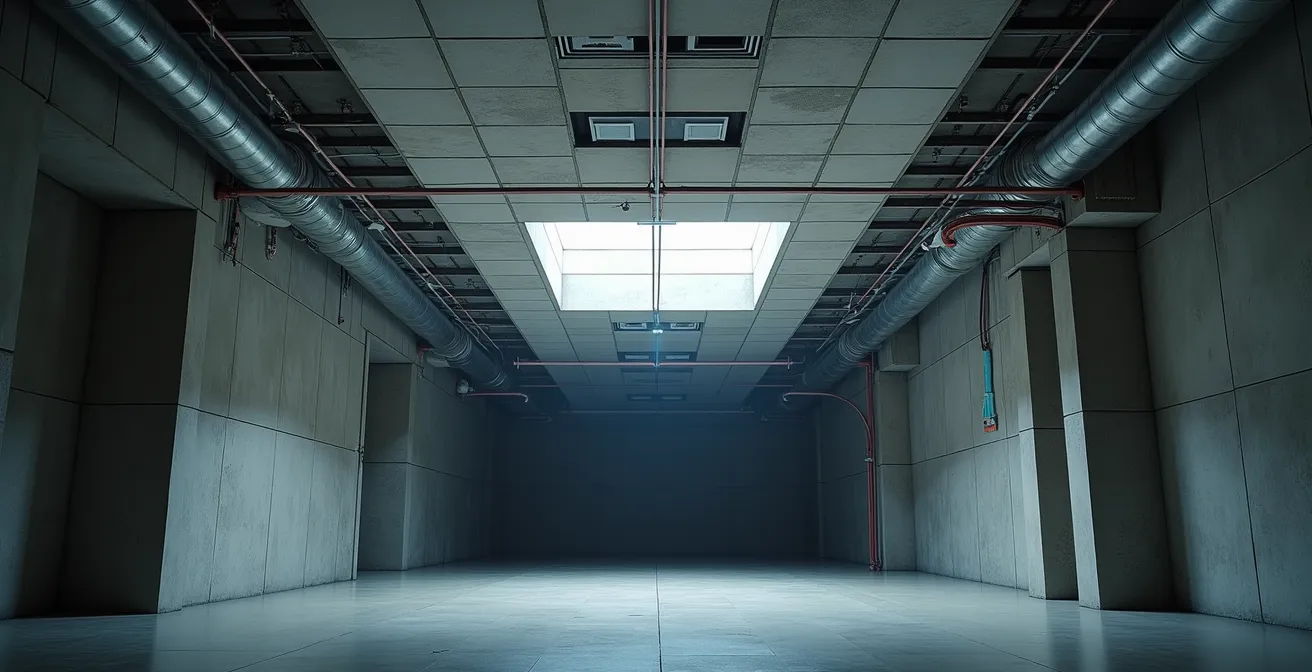

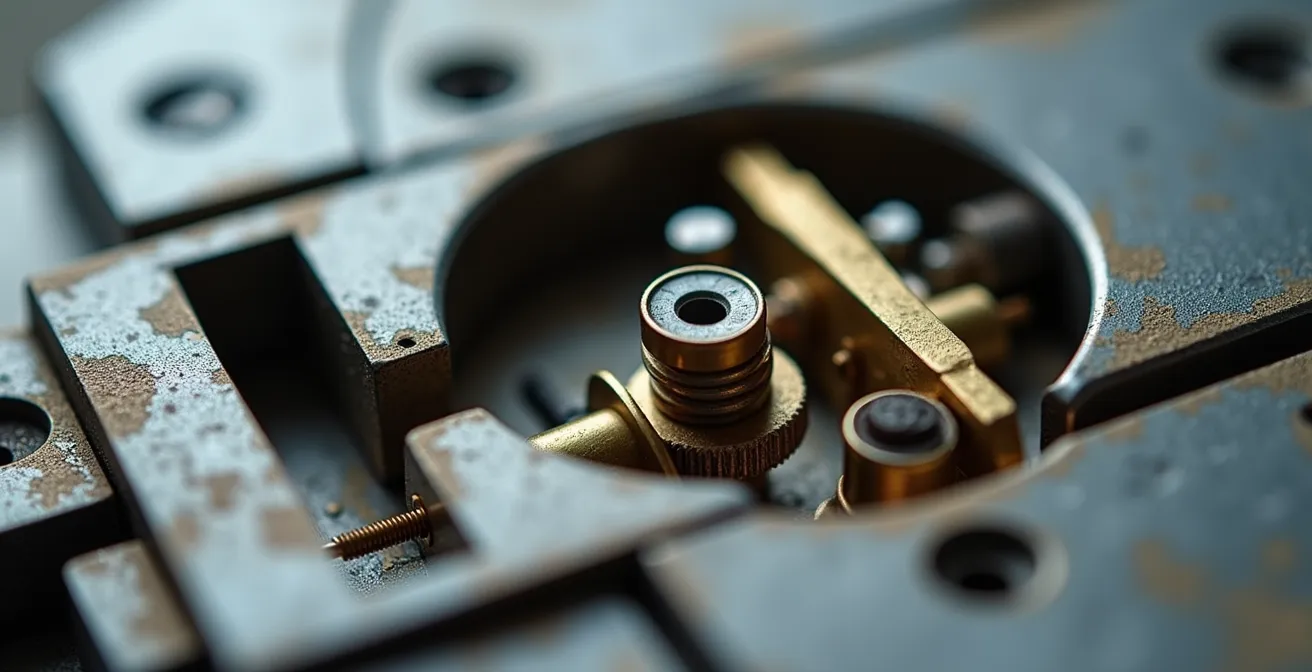

Comment un faux plafond permet de contourner votre porte blindée ?

Vous avez investi des milliers de dollars dans une porte blindée pour protéger votre salle de serveurs ou votre service de R&D. Elle est équipée de serrures multipoints et d’un lecteur de badge dernier cri. Vous êtes en sécurité. Vraiment ? Levez la tête. Voyez-vous ces dalles de faux plafond ? Pour un intrus physique, ce n’est pas un plafond. C’est une autoroute. C’est l’exemple parfait de l’invisibilité architecturale : une vulnérabilité béante que personne ne voit car elle fait partie du décor.

Dans de nombreux immeubles de bureaux, les cloisons entre les différentes pièces ne montent pas jusqu’à la dalle de béton supérieure. Elles s’arrêtent à la hauteur du faux plafond. Un attaquant peut donc simplement monter sur un bureau, pousser une dalle, se glisser dans le plénum et ramper jusqu’à se trouver au-dessus de votre salle « ultra-sécurisée ». Il ne lui reste plus qu’à descendre de l’autre côté, contournant ainsi votre porte blindée sans même l’effleurer. Vos investissements technologiques sont anéantis par une simple faiblesse de construction, courante dans les bâtiments commerciaux au Québec.

Le faux plafond n’est que la pointe de l’iceberg. D’autres vulnérabilités architecturales sont tout aussi critiques mais souvent ignorées.

Ce schéma met en évidence l’espace caché que les dirigeants ignorent mais que les auditeurs offensifs adorent. Les puits de ventilation partagés, les murs mitoyens mal isolés ou les planchers techniques sont autant de chemins de traverse qui rendent votre plan de sécurité obsolète. Un test d’intrusion physique ne se contente pas de vérifier vos portes ; il cartographie ces autoroutes cachées. Voici un aperçu des vulnérabilités les plus courantes et des contre-mesures associées.

| Type de vulnérabilité | Niveau de risque | Solution recommandée |

|---|---|---|

| Faux plafonds non sécurisés | Élevé | Installation de grilles de séparation jusqu’à la dalle |

| Puits de ventilation partagés | Moyen | Ajout de filtres et détecteurs de mouvement |

| Murs mitoyens mal isolés | Moyen | Renforcement avec matériaux anti-intrusion |

| Issues de secours non surveillées | Critique | Systèmes d’alarme avec délai d’ouverture |

Ignorer ces failles revient à mettre un cadenas sur une porte tout en laissant la fenêtre grande ouverte. Une véritable évaluation des risques doit inclure une analyse structurelle, un aspect que seuls les tests en conditions réelles peuvent valider.

Registre papier ou tablette : lequel expose les données de vos visiteurs à tout le monde ?

À l’accueil de votre entreprise, que trouve-t-on ? Probablement un registre des visiteurs. Peut-être un simple cahier à spirales où chacun inscrit son nom, son entreprise et la personne visitée. Ou peut-être une tablette moderne et élégante. Dans les deux cas, vous êtes probablement assis sur une bombe à retardement en matière de conformité. Ce simple outil de suivi est l’un des points de fuite de données les plus flagrants et les plus dangereux, surtout dans le contexte de la Loi 25 au Québec.

Le registre papier est un désastre de confidentialité. N’importe quel visiteur peut le feuilleter et voir qui est venu avant lui. Un concurrent peut ainsi savoir que vous avez reçu un avocat spécialisé en fusions-acquisitions. Un attaquant peut y glaner le nom d’un cadre supérieur et l’heure de sa visite pour usurper son identité plus tard. La tablette, quant à elle, pose d’autres questions : où ces données sont-elles stockées ? Sont-elles cryptées ? Qui y a accès ? Sont-elles hébergées au Canada comme l’exige la loi ? Le plus souvent, la réponse est « on ne sait pas ».

Cette négligence n’est plus une simple erreur. C’est une violation potentielle grave. La Commission d’accès à l’information du Québec est très claire à ce sujet. Comme elle le précise dans son guide sur la loi, « Les organisations doivent s’assurer que, par défaut, les paramètres de confidentialité du produit ou du service technologique offert au public assurent le plus haut niveau de confidentialité ». Un registre ouvert ou une tablette mal configurée contrevient directement à ce principe. Les conséquences ne sont pas triviales : les sanctions prévues par la Loi 25 pour non-protection des renseignements personnels peuvent atteindre jusqu’à 25 millions de dollars ou 4% de votre chiffre d’affaires mondial. Votre petit cahier à l’accueil pourrait coûter plus cher que votre chiffre d’affaires annuel.

Le choix entre papier et tablette est un faux débat. La vraie question est : avez-vous un processus qui garantit la confidentialité, le consentement et la sécurité des données de chaque personne qui franchit votre porte ? Si la réponse est non, votre plus grand risque n’est pas un voleur, mais un inspecteur de la Commission d’accès à l’information.

L’erreur de ne jamais tester la vigilance de votre propre équipe de sécurité

Vous payez une agence de sécurité ou vous avez votre propre équipe interne. Ils sont formés, ils ont des uniformes, ils font des rondes. Vous leur faites confiance pour protéger vos actifs. C’est une erreur. Non pas parce qu’ils sont incompétents, mais parce que la routine est le pire ennemi de la vigilance. Sans tests réguliers et imprévisibles, votre équipe de sécurité devient partie intégrante du « théâtre de la sécurité ». Ils connaissent les procédures, les horaires, les visages. Ils ne s’attendent pas à l’inattendu. C’est ce que j’appelle la dette de vigilance : plus le temps passe sans incident, plus la garde baisse.

Ne jamais tester votre propre équipe, c’est comme avoir un système d’alarme sans jamais vérifier si les piles fonctionnent. Un auditeur offensif ne considère pas vos gardiens comme un obstacle, mais comme une source d’information. En les observant, il apprend les heures de changement de quart, les zones les moins surveillées, les procédures exactes en cas d’alerte. Mieux encore, il peut les manipuler. Se faire passer pour un cadre supérieur qui a oublié son badge, un technicien d’urgence envoyé par la compagnie d’alarme, ou même un inspecteur de la CNESST sont des scénarios d’une efficacité redoutable.

Le seul moyen de contrer cette routine est de la briser. Des tests d’intrusion physique réguliers ne visent pas à piéger vos agents pour le plaisir, mais à les maintenir en état d’alerte et à valider que les procédures fonctionnent en conditions réelles, sous stress. C’est une démarche d’amélioration continue, pas une sanction. Les scénarios doivent être variés et adaptés au contexte québécois pour être crédibles.

L’expertise d’entreprises comme Vumetric, spécialisée dans les tests d’intrusion au Québec, est précieuse pour élaborer des scénarios pertinents. Voici des exemples de tests qui permettent de mesurer la réactivité réelle de vos équipes sur le terrain.

| Type de scénario | Difficulté | Impact potentiel | Fréquence recommandée |

|---|---|---|---|

| Faux inspecteur CNESST | Moyenne | Accès zones sensibles | Trimestrielle |

| Faux technicien télécom | Faible | Accès salles techniques | Mensuelle |

| Livraison non annoncée | Faible | Test procédures accueil | Hebdomadaire |

| Infiltration nocturne | Élevée | Test surveillance 24h | Annuelle |

Considérez ces tests non pas comme une dépense, mais comme un investissement. C’est l’assurance que votre première ligne de défense humaine est bien plus qu’une simple présence rassurante : elle est réellement efficace.

Quand réparer quoi : classer vos vulnérabilités par ordre de criticité réelle

Après un test d’intrusion physique, le rapport peut être accablant : une dizaine de failles, de la porte non verrouillée au mot de passe écrit sur un Post-it. La réaction instinctive est de vouloir tout corriger en même temps, ce qui mène souvent à la paralysie. La clé n’est pas de tout réparer, mais de réparer la bonne chose en premier. Vous devez passer d’une liste de problèmes à un plan d’action hiérarchisé. Toutes les vulnérabilités ne se valent pas, surtout au Québec avec les obligations de la Loi 25.

La criticité d’une faille ne dépend pas de sa complexité technique, mais de son impact potentiel sur votre entreprise. Une porte de placard non verrouillée est un problème mineur. Une porte non verrouillée qui mène à la salle des archives contenant les dossiers personnels de vos employés est une catastrophe en puissance, une violation directe de la Loi 25. La priorisation doit donc être guidée par le risque, et le risque principal aujourd’hui est la fuite de renseignements personnels.

Votre matrice de priorisation doit intégrer trois axes : la facilité d’exploitation de la faille, l’impact métier et légal en cas de succès, et le coût/délai de la correction. Une faille facile à exploiter avec un impact dévastateur (comme un accès non sécurisé à une base de données clients) doit être corrigée en quelques heures, pas en quelques semaines.

Cette approche méthodique permet de transformer un rapport anxiogène en une feuille de route claire. Il s’agit de se concentrer sur les actions qui réduisent le plus de risques, le plus rapidement possible. Pour vous y aider, voici un plan d’action directement inspiré des exigences de la Loi 25.

Votre plan d’action pour prioriser les correctifs de sécurité

- Priorité 1 – Critique : Identifier les vulnérabilités exposant des renseignements personnels (action immédiate sous 24h).

- Priorité 2 – Élevée : Corriger les failles d’accès physique aux zones contenant des données sensibles ou des systèmes critiques (action sous 72h).

- Priorité 3 – Moyenne : Remédier aux défaillances des systèmes de surveillance ou des contrôles d’accès généraux (planification sous 1 semaine).

- Priorité 4 – Faible : Planifier les améliorations de « confort sécuritaire » qui ne présentent pas un risque direct et immédiat (planification trimestrielle).

- Priorité 5 – Maintenance : Établir un calendrier de révision et de mise à jour annuelle de tous les équipements et politiques de sécurité.

En adoptant cette approche, vous cessez de subir la sécurité et commencez à la piloter. Vous allouez vos ressources là où elles comptent vraiment, protégeant votre entreprise non seulement des intrus, mais aussi des sanctions financières dévastatrices.

Quand le pirate vous appelle au téléphone : les techniques de manipulation vocale

La menace ne se présente pas toujours physiquement à votre porte. Parfois, elle arrive par le canal le plus anodin et le plus utilisé de votre entreprise : le téléphone. Le « vishing » (hameçonnage par la voix) est une technique d’ingénierie sociale d’une efficacité redoutable, car elle exploite directement la confiance et l’urgence. Un appel d’un prétendu technicien d’Hydro-Québec menaçant d’une coupure de courant imminente si un « paiement en souffrance » n’est pas réglé peut faire paniquer n’importe quel employé.

Le succès du vishing repose sur la création d’un scénario crédible et l’instauration d’un sentiment de pression. L’attaquant va utiliser ce que j’appelle la confiance armée : il se sert de la réputation d’une institution légitime (votre banque, un fournisseur gouvernemental, votre propre service informatique) comme d’une arme pour faire baisser votre garde. Au Québec, les scénarios sont souvent très localisés. Une étude de MicroAge Québec rapporte que 95% des incidents de cybersécurité proviennent de l’hameçonnage, et les attaques par vishing exploitent avec succès la confiance envers des entités comme Desjardins ou Revenu Québec.

L’attaquant ne demande pas toujours de l’argent. Souvent, son but est d’obtenir une information cruciale. Par exemple, appeler la réception en se faisant passer pour un technicien informatique et demander à une employée de lire ce qui est écrit sur l’étiquette sous son poste de travail pour « vérifier la configuration ». Elle vient de lui donner, sans le savoir, l’identifiant unique de sa machine sur le réseau. Dans d’autres cas, l’objectif est d’amener l’employé à désactiver une mesure de sécurité ou à cliquer sur un lien malveillant envoyé par courriel « pour confirmer son identité ». La voix humaine, capable de transmettre l’urgence, l’autorité ou la sympathie, est un outil de manipulation bien plus puissant qu’un simple email.

La seule parade efficace est une procédure simple et non négociable : ne jamais fournir d’information sensible ou effectuer une action sur demande lors d’un appel non sollicité. Il faut toujours raccrocher, vérifier l’identité de l’appelant en utilisant un numéro de téléphone officiel (et non celui fourni par l’interlocuteur) et rappeler. C’est une règle simple, mais qui doit être martelée à tous les niveaux de l’entreprise.

Pourquoi cadenasser les issues de secours pour éviter le vol est un crime criminel ?

C’est un dilemme que beaucoup de gestionnaires rencontrent : les issues de secours, souvent situées à l’arrière ou dans des zones peu fréquentées, sont perçues comme un point faible pour le vol. La tentation est grande d’y mettre une chaîne et un cadenas « juste pour être sûr ». C’est l’une des pires décisions que vous puissiez prendre, non seulement en termes de sécurité, mais aussi sur le plan légal. En voulant prévenir un vol mineur, vous créez un risque mortel et vous vous exposez à des poursuites criminelles.

Le Code de sécurité du Québec est sans équivoque à ce sujet. Comme le stipule clairement la réglementation, « L’obstruction des issues de secours est formellement interdite et peut mener à des amendes immédiates et une ordonnance de correction ». En cas d’incendie ou de toute autre situation d’urgence nécessitant une évacuation rapide, une issue de secours bloquée transforme votre lieu de travail en un piège mortel. Les secondes perdues à chercher une autre sortie ou à tenter de forcer une porte cadenassée sont des secondes où des vies sont en jeu.

La responsabilité légale est écrasante. Au-delà des amendes administratives de la CNESST ou des services d’incendie, si un accident survient et qu’il est prouvé que l’obstruction d’une issue de secours a contribué à des blessures ou un décès, vous, en tant que dirigeant, pouvez être tenu criminellement responsable en vertu de la loi C-21 (ou « loi Westray »), qui impose aux organisations le devoir de protéger la santé et la sécurité de leurs employés. Vous pensiez protéger votre inventaire, vous avez mis en danger vos employés et risquez la prison.

Il existe des solutions pour sécuriser ces accès sans les condamner. Des barres anti-panique équipées d’alarmes sonores stridentes, ou des systèmes de sortie contrôlée qui se déverrouillent automatiquement en cas d’alarme incendie, permettent de concilier sécurité et conformité. Sacrifier la sécurité des personnes pour protéger des biens matériels est un calcul qui ne tient jamais la route, ni moralement, ni légalement.

À retenir

- La politesse de vos employés est la première porte d’entrée d’un attaquant et la faille la plus facile à exploiter.

- Votre architecture (faux plafonds, murs mitoyens) est une surface d’attaque aussi critique que vos serrures et doit être auditée.

- Avec la Loi 25, une simple négligence dans la gestion des données de vos visiteurs peut se transformer en un risque financier majeur pour votre entreprise.

Pourquoi vos employés sont-ils la plus grande faille de sécurité de votre entreprise ?

Après avoir exploré les failles techniques, architecturales et procédurales, une vérité dérangeante s’impose : le dénominateur commun de presque toutes les intrusions réussies est l’élément humain. Votre employé n’est pas malveillant. Il est serviable, confiant, parfois pressé ou distrait. Et c’est précisément ce qui fait de lui la plus grande vulnérabilité de votre organisation. Vous pouvez installer les meilleurs systèmes au monde, si un employé clique sur un lien de phishing, tient la porte à un inconnu ou donne une information confidentielle au téléphone, toute votre forteresse s’écroule.

Le problème est que la plupart des entreprises se concentrent sur la technologie et négligent la formation continue et la sensibilisation. On installe un antivirus, mais on ne fait pas de simulations de phishing. On met en place une politique de mot de passe, mais on ne vérifie jamais si les mots de passe sont affichés sur les écrans. Cette déconnexion entre la politique et la pratique est dangereuse. Au Québec, l’urgence est d’autant plus grande que la maturité en matière de protection des données reste faible. Une étude révélait en effet que seulement 3% des PME québécoises étaient réellement conformes à la Loi 25 en 2023, un chiffre qui témoigne d’un manque criant de sensibilisation aux risques liés aux données.

Faire de vos employés votre première ligne de défense, et non votre plus grande faille, nécessite un changement de culture. Il ne s’agit pas d’une formation unique lors de l’embauche, mais d’un effort constant : simulations régulières, communication transparente sur les menaces, et surtout, la création d’un environnement où signaler une erreur n’est pas puni mais encouragé. Un employé qui a cliqué sur un lien suspect doit se sentir à l’aise de le rapporter immédiatement à l’équipe TI, sans crainte de réprimandes. C’est cette rapidité de réaction qui peut contenir un incident avant qu’il ne devienne une crise.

L’illusion de la sécurité est plus dangereuse que l’insécurité reconnue. Pour passer du théâtre à la réalité, l’étape suivante n’est pas d’acheter une nouvelle caméra, mais de mandater un test d’intrusion physique. Évaluez dès maintenant la résilience réelle de votre organisation face à des experts qui pensent comme vos adversaires.

Questions fréquentes sur la sécurité physique en entreprise au Québec

Quelles sont les sanctions pour obstruction d’issue de secours au Québec ?

Les amendes administratives peuvent atteindre plusieurs milliers de dollars. Plus grave encore, en cas d’accident entraînant des blessures ou un décès, des poursuites criminelles contre les dirigeants sont possibles en vertu de la loi fédérale C-21 sur la négligence criminelle des organisations.

Peut-on installer des systèmes de sécurité sur les portes de secours ?

Oui, à condition qu’ils soient conformes au Code de sécurité. Les solutions autorisées incluent des barres anti-panique déclenchant une alarme locale, ou des systèmes de sortie contrôlée avec verrouillage électromagnétique qui se désactivent automatiquement en cas d’alarme incendie ou de panne de courant.

Qui peut inspecter la conformité des issues de secours au Québec ?

Plusieurs organismes ont cette autorité : le service de sécurité incendie de votre municipalité, la CNESST (Commission des normes, de l’équité, de la santé et de la sécurité du travail) et, dans certains cas, la Régie du bâtiment du Québec (RBQ).